SKYDDA

Skapa ett digitalt skydd som står emot angrepp

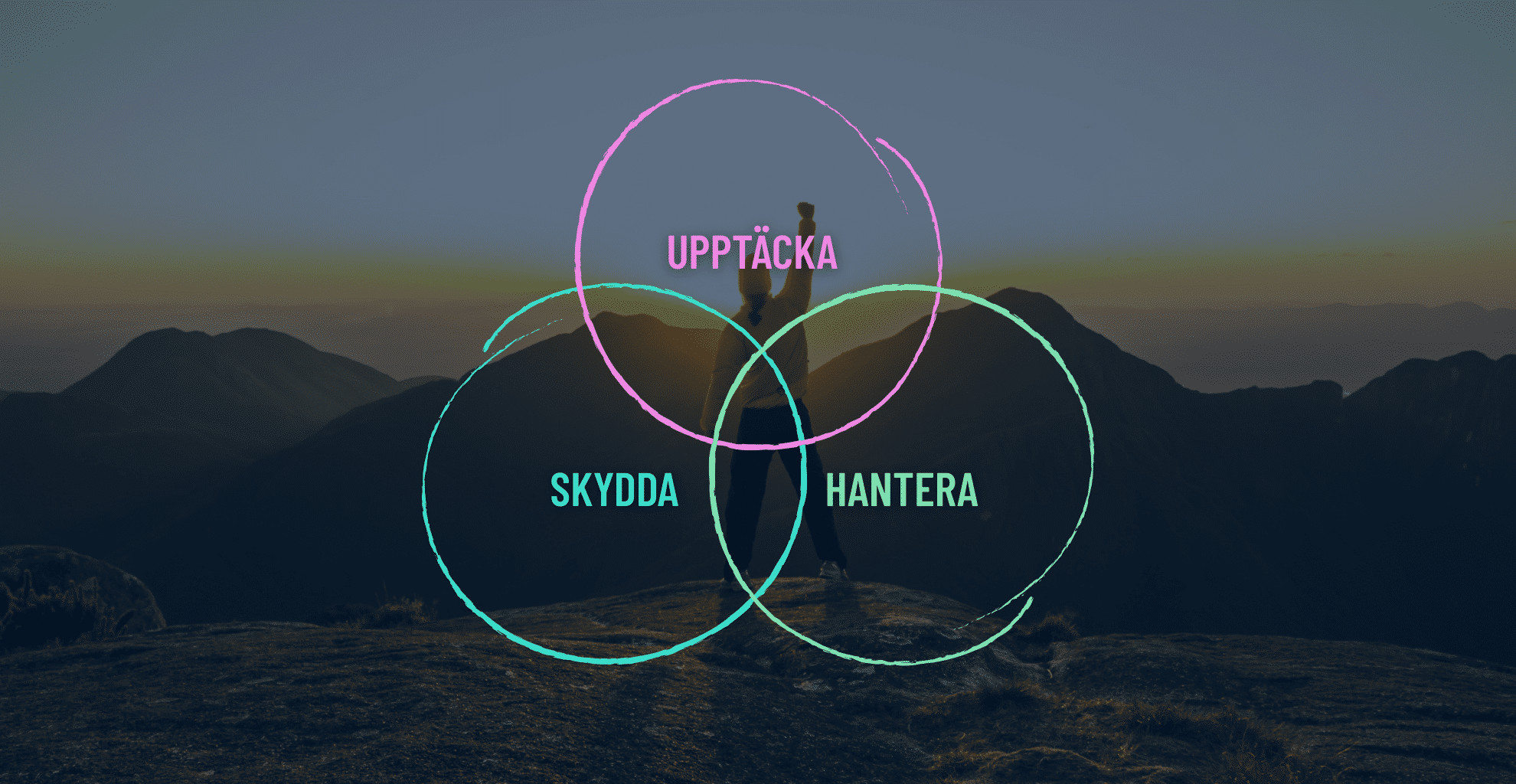

Cybersäkerhetsförmågorna – en praktisk modell för ett starkare försvar

Vi tror inte att Cybersäkerhet handlar inte om enstaka produkter eller lösningar – Vi tror att det handlar om förmågor. Närmare bestämt tre grundläggande Cybersäkerhetsförmågor – SKYDDA, UPPTÄCKA och HANTERA. Genom att utgå ifrån och stärka dessa över tid, kan din organisation effektivt minska risken för allvarlig påverkan vid ett angrepp.

SKYDDA – i flera lager

Det finns inte ETT skydd som skyddar dig mot allt. Både din egen miljö och hoten utifrån utvecklas och förändras hela tiden. Det vi kan göra är att jobba med att avsevärt minska riskerna genom att skapa ett skydd som klarar av att ett av flera skyddslager fallerar. Det handlar om en förmåga mer än bara teknik i sig!

Cybersäkerhetsförmågan Skydda handlar om att bygga upp ett skydd som både förhindrar intrång och begränsar skador om någon ändå tar sig in. Det är det digitala låssystemet, stängslet och den regelbundna säkerhetsinspektionen – men också det metodiska arbetet med att hela tiden identifiera, åtgärda och förebygga svagheter innan någon annan utnyttjar dem.

Ett starkt skydd ökar motståndarens arbetsbörda. I bästa fall hindras angreppet helt. I sämsta fall fördröjs det tillräckligt länge så att Cybersäkerhetsförmågan Upptäcka ska hinna aktiveras och göra dig uppmärksam på att något dåligt kan vara på väg att hända. Tänk på Skydda som att bygga vattentäta skott i ett fartyg. Om en sektion skadas, sjunker inte hela skeppet.

SKYDDA – som ett genomtänkt inbrotts- och brandskydd

Att ha förmågan att SKYDDA sin IT-miljö är som att säkra sitt hus mot inbrott och brand. Du installerar rejäla lås på dörrar och fönster, brandklassade material i väggar och dörrar, och kanske ett kassaskåp för det allra viktigaste. Du ser till att inte lämna värdesaker synligt, och att inga öppningar står olåsta. Du genomför regelbundna säkerhetsronder, testar brandvarnare och ser över elsystemet för att minska risken för kortslutningar.

Det handlar om att förhindra att något händer – men också om att begränsa konsekvenserna om det ändå gör det. Precis som i ett hus, bygger en stark SKYDDA-förmåga på förebyggande arbete, barriärer och tydlig kontroll.

Förmågan skydda är troligtvis den mest omfattande förmågan, mycket för att det finns så många olika tekniska lösningar, men även för att det är där alla angrepp börjar!

Förmågan Skydda vs

Hur ett angrepp ofta går till

De flesta attacker börjar med ett försök att ta sig in. Det kan handla om phishing, skanning efter kända sårbarheter, regelrätta hacking-angrepp eller köpta inloggningsuppgifter från Dark Web.

Om angriparen lyckas kommer nästa steg: att försöka röra sig i miljön, höja sina behörigheter för att till slut nå sina mål, vilket oftast är att stjäla information eller på andra sätt pressa dig på pengar.

SKYDDA-förmågan handlar om att skapa en förmåga att motverka detta genom att:

- Före attacken – försvårar initial åtkomst

- Under intrånget – begränsar angriparens rörelsefrihet

- Före påverkan – förhindrar att känsliga resurser nås

Vilka är de vanligaste bristerna när det gäller förmågan SKYDDA?

Brist på segmentering

Stora delar av IT-miljön hänger ihop utan någon genomtänkt uppdelning.

Kommer någon in så är det väldigt lätt att obehindrat förflytta sig inom miljön.

Det gäller både på nätverkssidan så väl som på identitetssidan.

Ej segmenterade nätverk gör det enklat för en angripare att snabbt ta sig runt i milön. På samma sätt kan ej segmenterade identiteter och roller orsaka samma problem.

Det är dessvärre inte ovanligt att vi ser vanliga datorer, kritiska system och även ”IoT”-enheter som sitter på samma nätverk utan begränsningar. Det är inte heller ovanligt att personer med höga administrativa behörigheter använder samma konto både i sitt dagliga kontorsarbete (för mail, surf och annat), som när de administrerar t ex behörigheter och/eller backuper.

Fjärranslutningar bygger på äldre teknik

Traditionella VPN och fjärrskivbordslösningar som saknar moderna skyddsfunktioner används fortfarande.

Att angripa fjärranslutningar är idag en mycket vanlig start på ett större angrepp. Idag behövs det moderna lösningar för anslutningar som fungerar oavsett var användaren befinner sig och som förstår till vad man försöker ansluta.

Saknade eller föråldrade patchar

Undermålig patchhantering eller för utdragen uppdateringsprocess gör att säkerhetsuppdateringar helt saknas eller tar för lång tid att få på plats.

Kända sårbarheter i ej uppdaterade system kan då lätt utnyttjas av angripare för att ta sig in i miljön.

Idag är ofta risken och därmed kostnaden med att bli angripen pga av att man inte hunnit uppdatera säkerhetsbrister, större än vad risken för problem vid en uppdatering är.

Systemöversikt saknas

Man vet inte exakt vilka system och funktioner som faktiskt finns aktiva i IT-miljön. ”Shaddow IT”, dvs IT-system och -tjänster som köps in direkt av verksamheten är idag mycket vanligt. Det leder allt för ofta till att system inte uppdateras korrekt eller skyddas på ett bra och kontrollerat sätt.

Därmed kan kända sårbarheter i dessa system eller i andra ej uppdaterade system lätt utnyttjas av angripare för att ta sig in i miljön.

Allt enligt den gamla devisen – ”Det man inte känner till, kan man heller inte skydda”.

Felaktiga behörigheter

Användare och system har för mycket tillgång och man gör ingen skillnad på roll och person. En person som har högsta behörigheter miljön eller olika system, använder ofta samma konto för det dagliga arbetet som för att administrera miljön/systemen. Kan man komma åt kontot, kan man snabbt ta över hela miljön.

LÄCKTA INLOGGNINGSUPPGIFTER och Avsaknad av SÄKER ”MFA”

Ett av de vanligaste sätten för angripare att ta sig in i en miljö är idag att använda giltiga konton och lösenord. Dvs man loggar in med ett giltigt och korrekt konto.

Att knäcka lösenord och lura till sig inloggningsuppgifter är idag både enkelt och vanligt, oftast genom sk. phishing. Med hjälp av AI blir dessa phishing-metoder mer och mer effektiva och allt svårare att identifiera, även för tränade ögon.

MFA, dvs Multi-Faktor-Autentisering i form av engångskoder eller liknande eller andra liknande skyddsfunktioner är idag ett måste för alla organisationer och även samtliga användare. Genom att kombinera det olika smarta regler och villkor kan dessutom man göra det till smärtfri upplevelse för användarna.

Men, MFA är inte hela svaret. Redan nu ser vi nya avancerade metoder där angripare lyckas ta sig förbi traditionella MFA-lösningar. Inom kort kommer troligtvis ”phishing-säkra” MFA-lösningar vara det som gäller, där även begrepp och teknologier som Passwordless och Passkeys standard.

Ett annat sätt att stärka skyddet mot detta hot är att kontinuerligt utbilda och prata med användarna om hur hotet faktiskt ser ut och hur Phishing går till. Här gäller det även att skapa en kultur där man faktiskt vågar ifrågasätta och rapportera saker som verkar misstänkta, samtidigt som man inte får lägga skulden på användarna i de fall man ändå råkat klicka på ngt tokigt.

Publikt exponerade resurser utan tillräckligt skydd

Äldre system som inte var byggda för dagens hotbild används fortfarande för externa funktioner. Utan ett skydd som “kapslar in” och tillför ett extra säkerhetslager är dessa system oftast helt öppna för angrepp.

Så stärker vi er SKYDDA-förmåga:

Några av de viktigaste byggstenarna vi hjälper till att införa är:

- Nätverks- och brandväggsarkitektur

– Bygg ett intelligent försvar där olika delar samverkar för att skydda hela miljön. - Segmentering och barriärer

– Begränsa möjligheten att röra sig inom nätverket, särskilt mellan känsliga zoner. - Sårbarhetsskanning och Säkerhetsvalidering

– Identifiera och åtgärda kända svagheter i system, applikationer och konfigurationer – innan angriparen gör det. Men, leta inte bara efter dina sårbarheter, utan testa även att dina skydd (och konfigurationer) faktiskt fungerar så som du tänkt dig – Vi kallar det Säkerhetsvalidering, där automatiserade pentester är ett effektivt verktyg.

Identifiera sårbarheterna och validera skyddet. Kontinuerligt! - Visibilitet

– Säkerställ att du hela tiden kan se allt som händer i din miljö, så att du både vet hur omfattande din miljö är och vad som händer i den. Vet du verkligen vilka system du har som ligger exponerade publikt och vet du vilka molntjänster som har en koppling mot din miljö? Överblick och loggning! - Identitetshantering och stark autentisering

– Säkerställ att rätt personer har rätt tillgång – och ingen annan.

MFA är idag helt nödvändigt och det finnas många effektiva sätt för att säkerställa att företagets identiteter inte används i fel syfte. - Användarutbildning

– Effektiva system för löpande träning och utbildning av användarna i form av nano-utbilningar, vet vi ger ett gott resultat och skapar både en strak generell säkerhetsmedvetenhet och en tydligare säkerhetskultur.

Läs mer om våra tjänster inom respektive Cybersäkerhetsförmåga

Fördjupa dig inom Cybersäkerhetsförmågorna:

UPPTÄCKA

Förmågan att kunna upptäcka, agera på och begränsa hot genom övervakning, larm, analys och åtgärd – i realtid.

Cybersäkerhets-förmågorna

En övergripande introduktion till Cuebids metodik kring de tre grundläggande cybersäkerhetsförmågor och den första principen för Cybersäkerhet.

Tidslinjen för ett angrepp

En övergripande beskrivning kring hur ett vanligt angrepp går till och hur du kan koppla de cybersäkerhetsförmågorna till detta för att skapa förståelse och insikter.

Behöver ni hjälp med att ta tag i er IT-säkerhet?

Vi förstår. Det är mycket att hålla koll på – hoten förändras ständigt, regelverken likaså, och tiden räcker sällan till. IT-säkerhet kan kännas överväldigande, men ni behöver inte lösa allt själva. Vi hjälper er att ta första steget.

Fyll i formuläret så kontaktar vi dig.

Vanligtvis inom 1-2 arbetsdagar.