Identitet, loggning och visibilitet.

Insamling.

Min vän och kollega Dan Snis pratade för en tid sedan om identitet. Nu när vi vet vilka vi är så kan det vara på sin plats att diskutera ”vem gör vad”. I dag finns det mängder med hjälpmedel och system för att samla in logg. Ingen nämnd, ingen glömd. Det är av vikt att kunna samla in logg från olika källor så vi inte svävar i blindo när vi felsöker eller letar efter funktionalitet mellan klient och applikation. Data som passerar genom lager av brandväggar, lastbalanserare, switchar och annat utrustning måste vi kunna logga och tolka. Helst med automatik då vi vill undvika att skriva regler för varje enhet.

Korrelering

Har vi någon större nytta av hundratals terabyte data som ligger och skräpar? Kommer vi någonsin att använda vår logg som nattlektyr? Vad är det vi vill se?

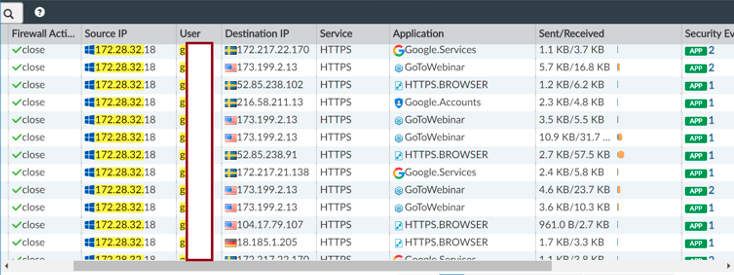

Loggar från en switch ger oss vlanid, mac (kanske lite mer beroende på vilken switch vi pratar om). Brandvägg kan ge oss vilken applikation klient ansluter mot, applikation, vilken säkerhetszon, ip-adress. Har vi ”Next Generation”- funktionalitet påslagen i vår brandvägg kan vi hämta vilken identitet vår klient har via LDAP, Radius Accounting eller ansluta vår brandvägg till Microsoft AD så vi kan titta på Kerberos tickets.

Vi tar våra loggar från Windows Eventlog för att möjliggöra ”Singel Sign On” och addera användarnamn till logg, IAM eller andra källor där vi adderar grupptillhörighet och användare. Men om vi inte kan korrelera dessa uppgifter kommer vi inte att få en komplett bild.

Vi behöver ett system som kan hämta information från alla våra källor och korrelera informationen i ett event. Först då vet vi vilken port eller accesspunkt, vilken mac, vilken ip-adress och vilket användarnamn, vilken grupptillhörighet, vilka rättigheter, tjänster, websidor och vilka applikationer som används. Inte bara var ifrån, utan det är också viktigt att logga när en händelse har skett. Det ger oss möjlighet att felsöka mer effektivt eftersom vi då slipper leta i flera verktyg.

Om vi har kontroll på våra loggar och har system som på ett intelligent sätt kan tyda logg så ger det oss en möjlighet att förhindra incidenter.

Insamling och korrelation av data är en förutsättning, men räcker det verkligen? Är det allt vi kräver av våra logglösningar? Är vi intresserade av all logg?

Jag återkommer till detta i nästa blogginlägg, ”stay tuned”!

/Göran Blomquist