Du har säkert vid, detta laget, hört talas om Security Operations Center eller SOC på ett eller annat sätt. Det finns diverse olika sätt att bygga ett SOC och i detta blogginlägg kommer jag beskriva hur ett “State-Of-The-Art” SOC bör se ut. Sitter du nu och tänker “Vad tusan är ett SOC?”, fortsätt läs 🙂

Ett Security Operations Center är en centraliserad enhet inom en organisation som ansvarar för att kontinuerligt övervaka (dygnet runt, årets alla dagar) och förbättra säkerheten och compliance för organisationens information samt system. SOC-teamet upptäcker, analyserar, och agerar på cybersäkerhetsincidenter med hjälp av en kombination av teknik och välutbildade säkerhetsexperter.

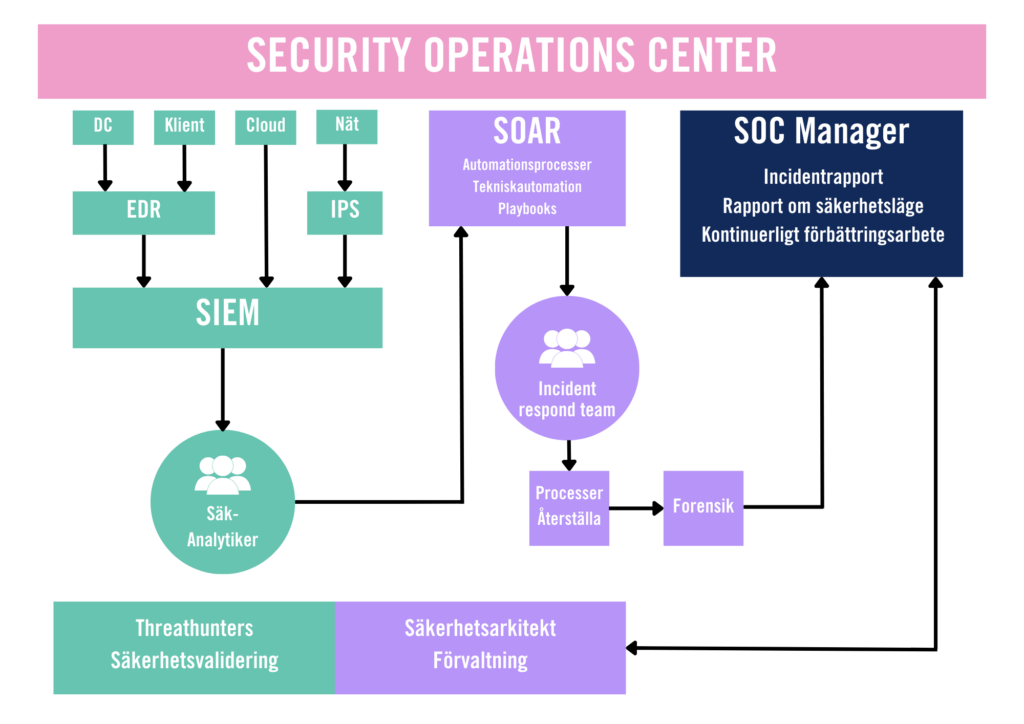

Hur ser då sammansättningen av ett SOC-team ut?

SOC Manager: Ansvarar för drift, strategi, och samordning inom SOC. De ser till att alla incidenter hanteras effektivt och i enlighet med organisationens säkerhetspolicyer och compliance.

Säkerhetsanalytiker: Övervakar och analyserar säkerhetslarm och dataflöden genom användning av olika teknologier och processer för att upptäcka säkerhetshot och incidenter. Detta inkluderar övervakning av hela IT-miljön exempelvis nätverkstrafik, loggar, och användarbeteende.

Threat Hunters: Proaktiva medlemmar som arbetar med att verifiera om en upptäckt sårbarhet i ett system eller en applikation faktiskt är verklig och exploaterbar. Detta innebär att Threat Hunter-teamet testar och analyserar en rapporterad sårbarhet för att avgöra om den kan utnyttjas av en angripare och vilken påverkan den kan ha på systemets säkerhet. Det är med hjälp av penetrationstester och sårbarhetsskanning som detta blir möjligt.

Säkerhetsarkitekt: Bygger och underhåller de tekniska systemen som används i SOC, inklusive säkerhetsinformations- och händelsehanteringssystem (SIEM), IPS-system, och andra övervakningsverktyg.

Incident Response: Arbetar i processen för att hantera och begränsa effekten av säkerhetsincidenter. Detta inkluderar analys, karantän, och åtgärder för att förhindra ytterligare skada.

Nu när vi fått en bild på hur teamet ser ut är det dags att reda ut vilka olika sorters teknologier och verktyg de har till sin hjälp.

Security Information and Event Monitoring (SIEM) är ett verkytg som används för att samla in, analysera och övervaka säkerhetsrelaterade data från olika källor inom en IT-infrastruktur såsom brandväggar, antivirusprogram, nätverksutrustning och servrar.

Security Orchestration, Automation and Response (SOAR) är ett verktyg som möjliggör automatisering och effektivisering för bättre hantering av säkerhetsincidenter, minskad reaktionstid och förbättrad effektivitet för säkerhetsteam. Detta gör att åtgärder som att blockera IP-adresser, isolera infekterade system eller utföra patchning kan utföras automatiskt och snabbt. Medan SIEM primärt fokuserar på övervakning och analys av säkerhetsdata, är SOAR inriktat på att orkestrera och automatisera responsen på hot och incidenter.

Intrusion Prevention System (IPS) är ett säkerhetssystem som aktivt övervakar nätverkstrafik och system samt förhindrar hot genom att agera i realtid och blockera eller stoppa skadlig trafik.

Endpoint Detection and Response (EDR) är automatiserat antivirusprogram som automatiskt karantänsätter skadligt beteende och skadlig kod.

Sårbarhetsskanning är en process där automatiserade verktyg används för att identifiera säkerhetssårbarheter i en organisations IT-infrastruktur, inklusive nätverk, system, applikationer och databaser.

Nu när vi vet vad ett SOC är, vilka roller som behövs och några verktyg för att det ska fungera, så kanske du undrar varför verksamheter bygger SOC? Vad är nyttan med det?

Om du vill veta svaret på det rekommenderar jag att du håller utkik efter kommande blogginlägg från mina kollegor Thomas & Johnnie. To be continued…

Allt gott!

//Basse