Så hittar vi avvikelser i vår loggdata, och gör rätt åtgärder.

Mera Visibilitet

Naturligtvis beror det på vilket syfte vi har med vår logg och vad vi vill se. Vi har kunder som använder Elk, Elasticsearch och Kibana för att kategorisera logg från olika källor samt egna filter-definitioner för att kunna plocka fram exakt den logg som är aktuell för kunden och kundens utrustning i fråga för att snabbt fatta beslut. En del exempel är enormt snygga men det kräver sin man/kvinna att konfigurera. Vi som inte är så kluriga får kanske använda kommersiella alternativ.

Automatisering

Fortfarande – är vi intresserade av all logg? Troligen inte, utan i de flesta fall är vi intresserade av avvikelser från det normala. Vad är det som inte är normalt och hur skall vi förhålla oss till det? Ett exempel är en analysator från Fortinet som många av våra kunder använder och som vi själva nyttjar för logg-analys från vår datacentermiljö. FortiAnalyzer ger oss inte bara möjlighet att se logg. FortiAnalyzer har också en modul för att hantera och reagera på händelser.

En händelse kan vara flera felaktiga inloggningsförsök från samma klient, infekterad PC / MAC, access mot en skadlig applikation, anslutningsförsök mot C&C Botnet eller kanske bara en VPN-tunnel som har gått ner. Beroende på vilket larm kan vi konfigurera vilken ”action” vi vill ta. Är det en VPN-tunnel som gått ner vill vi kanske ha ett larm i vårt ärendehanteringssystem, har vi klienter som försöker ansluta mot ett botnet vill vi kanske skicka ett mail till säkerhetsansvarig. Ett annat exempel är när Ransomware upptäckts och vi vill isolera klienten så fort vi kan och det vill vi göra oavsett om vi ligger och sover, fikar eller intar en god middag. Fortinet har den möjligheten att återkoppla till brandvägg, switch eller accesspunkt för att isolera klient och förhindra vidare spridning av krypteringsvirus eller andra otäckheter.

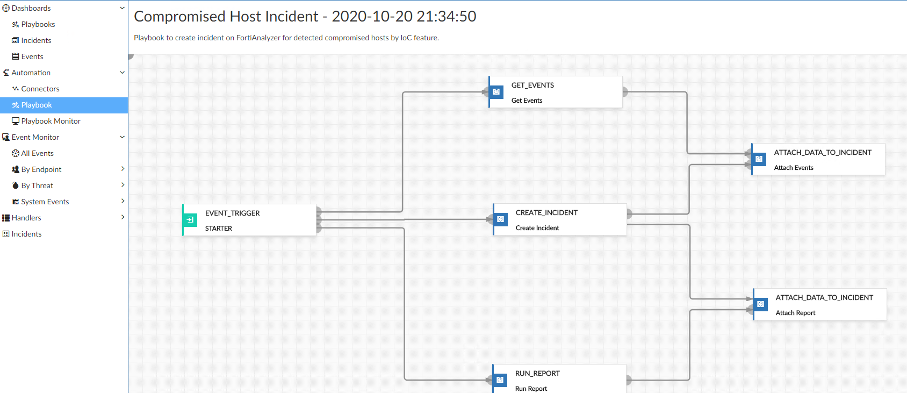

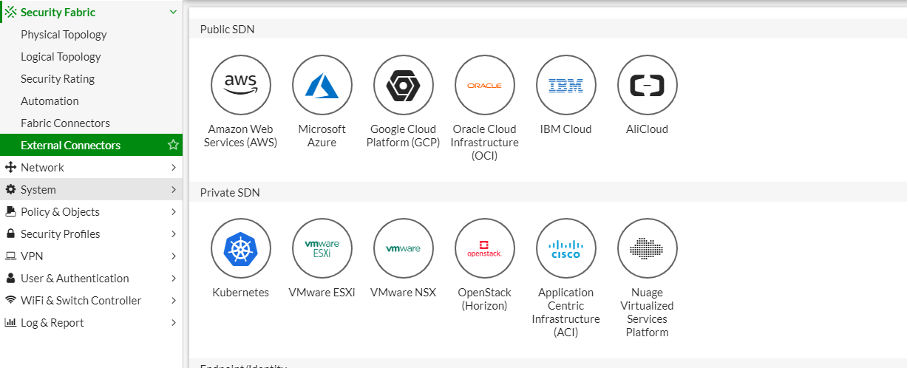

Detta görs via FortiFabric. FortiFabric har möjlighet att integrera med andra tillverkare via API och det finns mängder av redan fördefinierade ”connectors” från kända tillverkare. Konfigurationen av reaktion på händelser görs via ”Event Handler” och ”SOC Modulen” via så kallade ”playbooks” som är ett grafiskt interface för att tydliggöra händelser och vilken action som skall tas.

Baseline

Det finns tyvärr en hel del trafik som vårt perimeterskydd inte kan se på grund av kryptering eller att det inte går att avgöra om trafik är god eller ond. Om vi vill se och upptäcka alla hot så måste vi först veta hur vi beter oss i normala fall. Det har inte så mycket med att storebror ser dig och att vi loggar all trafik, utan det handlar om att reagera på avvikelser. För att undvika ”false positives” så krävs det rätt mycket logg och från flera källor på samma sätt som det krävs ett betydande underlag när man gör en statistisk undersökning. Det är också av stor betydelse att det finns en automatiserad process i de SIEM-verktyg vi använder och att vi blir varnade när något avviker från normalt beteende.

Klassiskt exempel: Nisse ansluter till arbetet via SSLVPN (vilket händer titt som tätt) så än så länge är det ingenting konstigt. Anslutning sker från ett annat land, inte heller så konstigt… Malta! Jo, där finns ju fantastiska vandringsvägar, fina hotell, ett Casino…. Kanske inte heller så konstigt, men det blir en ökad ”riskpoäng” i tex Exabeams SIEM-verktyg och vi har en varning i systemet, men fortfarande inte något konstigt. Men Nisse var ju inloggad för 2 timmar sedan… hur hann han dit? Nu vill jag att det skall lysa RÖTT! I ett perimeterskydd är all denna verksamhet ”legal” och genererar inga varningar. Ett annat exempel är inloggningsförsök mot företagets ekonomisystem från en användare som inte är med i gruppen ”ekonomi-admins”. Varning igen!… Uppladdning av filer! Inga problem, men till en filserver som han aldrig tidigare anslutit till. Nej – nu vill jag att Nisses användarkonto stängs av och att användaren kastas ut från vårt nät! Och det vill jag trots att jag sover, spelar kort eller äter en god middag.

Larmhantering, event-korrelering och åtgärd måste automatiseras!

Exempel på SIEM lösningar är Exabeam, FortiSIEM, Auvik med fler. Vill ni veta mer? Prata med oss på Cuebid så hjälper vi gärna till.